Domů » Články »

Rok 2007 je v oblasti mobilních telefonů považován dodnes jako revoluční. Apple tehdy představil iPhone, a mobilní trh se tak nadobro změnil. Mobilní telefony již nejsou pouhým zařízením pro telefonování nebo psaní zpráv.

Řada uživatelů mobilní telefon používá ke vyřízení každodenních úkolů – vyřízení emailů, navigaci, plánování událostí, a mnoho dalších aktivit. Proto se mobilní telefony neustále zdokonalují. A to nehovoříme pouze o výpočetním výkonu. Výrobci do mobilních telefonů využívají také celé množství senzorů. A právě tyto mobilní senzory mohou být potenciálním bezpečnostním rizikem.

Na tento problém se zaměřuje výzkum expertů ze Singapuru. Autoři práce se zaměřili na mobilní přístroje s operačním systémem Android. Cílem výzkumu bylo analyzovat možné zneužití dostupných mobilních senzorů. Především došlo k analýze senzorů, které nevyžadují žádná speciální oprávnění k přístupu.

Studie je založena na nové metodice, pomocí které dochází ke zjištění PIN kódu s využitím mobilních senzorů. Metodiku lze využít pro odhadnutí PIN kódu delšího než 4 znaky. Výsledná míra úspěšnosti dosahuje 83,7 %. Pro dosažení takové úspěšnosti je aktivně využita umělá neruální síť.

Útok shrnutý do několika základních bodů

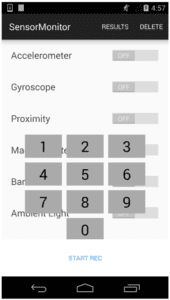

Studie počítá s tím, že pro zadání PIN kódu je využita dotyková klávesnice s čísly v intervalu (0,9). Každé z čísel má své předem definované umístění. A uživatel zadal správný PIN kód, musí telefon naklánět, či s ním jinak pohybovat. Telefon zaznamená pohyb v okamžiku, kdy se uživatel daného čísla přímo dotkne.

Samozřejmě existuje několik faktorů, které zadání PIN kódu ovlivňuje – například to, v jaké ruce telefon drží. Útočník proto musí nejprve využít senzory tak, aby byly schopné každý takový dotyk detekovat. Takto získané informace pak může využít pro odhadnutí samotného PIN kódu. Scénář takového útoku lze rozdělit do 6 dílčích kroků.

V první řadě musí útočník napadnout mobilní zařízení oběti nějakým napadeným kódem. Pro tyto účely může využít buď vytvořené aplikace nebo například mobilního prohlížeče (zde využije k útoku kód JavaScriptu). Takový kód se pak postará o sběr důležitých informací.

Aplikace, kterou autoři vyvinuli pro výzkum

Útočník musí nejprve získat testovací množinu dat. Nejčastěji po nějaký čas získává tato trénovací data k identifikaci PIN kódu. V takovém případě hraje roli to, jak rychle uživatel zadává na obrazovce nějaké číslo, kolik čísel postupně zadá, apod. Systém se tedy snaží najít zákonitosti toho, jak uživatel s telefonem pracuje.

Takto získaná trénovací data pak slouží pro potřebu online či offline profilování. V případě online profilování je využíván přímo chytrý telefon oběti. Výsledný profil je tedy aplikován pouze pro jednoho konkrétního uživatele. Může se zdát, že tento profil je právě pro případ odhadu PIN kódu jednoho konkrétního uživatele vhodnější. To však z výzkumu nevyplývá. Oběť by totiž musela zadat velké množství vstupů. A to může být zdlouhavé.

Pokud útočník využívá offline profilování, získává data od více osob a zařízení. Na základě algoritmu strojového učení může z těchto dat získávat potřebné informace. Pro útočníka tento způsob může být tedy mnohem rychlejší. Volba způsobu profilování záleží především na tom, jaké senzory využívá, a která data může útočník zaslat na server.

V dalším kroku útočník sesbírá vzorky dat během tzv. „útočící“ fáze. Takto sesbíraná z jednotlivých senzorů musí útočník porovnat s tréninkovou fází a předem definovaným profilem. Na základě takto porovnaných dat útočníkovi už jen stačí, aby výsledky vyhodnotil a určil pořadí předpokládaných PIN kódu.

Útočníkovi už jen zbývá získat přístup k samotnému telefonu. Na základě výsledků, které při útoku získal, může výsledky aplikovat. Získání PIN kódu neznamená pouze možnost dostat se do samotného telefonu. Útočník může získat přístup také do celé řady aplikací zabezpečených bezpečnostním kódem (např. aplikace pro internetové bankovnictví).

Výsledky studie odhalení PIN kódu

Autoři studie zjistili, že nejlepším senzorem, který poskytne potřebná data, je akcelerometr. Nejlepší kombinaci senzorů pak tvoří akcelerometr s gyroskopem. Ze závěrů studie vyplývá, že metodika umožňuje získat PIN při všech 10 000 kombinací (pokud uvažujeme 4číselný PIN kód). Výše zmiňovaná míra úspěchu – 83,7 % – je získána na základně ideálního měření.

Míra úspěšnosti jednotlivých senzorů ze studie

Oproti existujícím metodikám, které se touto problematikou zabývají, dosáhli autoři studie výrazně vyšší úspěšnosti. Míra úspěšnosti útoku se při využití více uživatelů zvyšuje. Zároveň bylo zjištěno, že útok funguje i v případě, kdy oběť nebyla součástí tréninkové množiny. Tím se tak výrazně zvyšuje riziko takového využití senzorů.

Možným řešením je omezení fungování daných senzorů. Autoři zároveň dodávají, že se jedná pouze o dočasné řešení. Nepomůže ani změna PIN kódu. Paradoxně se díky ní útočník dostane k dalším informacím a rozšíření testovací množiny.

Situaci mohou vyřešit až samotní výrobci mobilních zařízení. Právě ti by měli zhodnotit, jaké senzory do svých zařízení dávají a jaká oprávnění těmto senzorům nastaví. V době, kdy je ochrana osobních údajů velmi často skloňovaným tématem, se tak může jednat o velmi důležitou studii. Pokud si chcete celou studii nastudovat, můžete využít tohoto odkazu.

Zdroj: twitter.com

Domů » Články »

Americký úřad FCC otestoval Moto Z3 Play

Apríl aneb co přišlo do redakčního emailu [aktualizováno]

Stiknutím klávesy J se přesunete na starší článek, klávesa K vás přesune na novější.

💡 Získejte Dotekománie Premium a využijte web naplno.

Komentáře