Zdroj: Check Point

Domů » Články »

Společnosti se snaží zvýšit zabezpečení systémů i dalších systémů proti škodlivému softwaru, ale hackeři se snaží být vždy krok napřed. Není tak divu, že se občas podaří propašovat škodlivý kód do aplikací a obejít bezpečnostní systémy i Googlu. Společnost Check Point objevila devět aplikací, které mohly infikovat zařízení uživatele.

Clast82

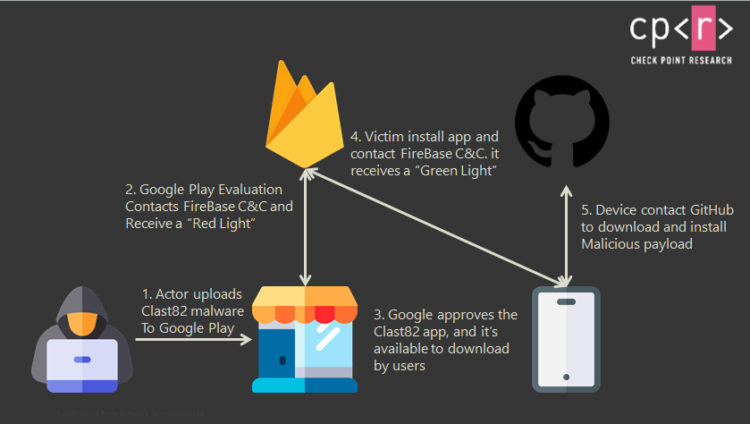

V tomto případě hacker použil takzvaný dropper, který posloužil k následnému proprašování malwaru do smartphonu po instalaci. Konkrétně byl použit Clast82, který byl řízen skrze Firebase, což je služba vlastněná samotným Googlem. Hacker pomocí toho nastavil dropper, aby byl neaktivní, díky čemuž se podařilo obejít ochrany Obchodu Play.

Následně hacker poslal příkaz, aby Clast82 nainstaloval například AlienBot Banker pro odcizení přihlašovacích údajů nejen bankovních aplikací. Dokonce je zde možnost vzdáleně ovládat i samotné zařízení, například skrze Teamviewer.

Společnost Check Point objevila celkem devět aplikací obsahující tento nebezpečný kód. Google byl již informován a odstranil aplikace z Obchodu Play. I tak je zde možnost, že již máte jednu z nich nainstalovanou ve svém zařízení:

- Cake VPN (com.lazycoder.cakevpns)

- Pacific VPN (com.protectvpn.freeapp)

- eVPN (com.abcd.evpnfree)

- BeatPlayer (com.crrl.beatplayers)

- QR/Barcode Scanner MAX (com.bezrukd.qrcodebarcode)

- eVPN (com.abcd.evpnfree)

- Music Player (com.revosleap.

samplemusicplayers) - tooltipnatorlibrary (com.mistergrizzlys.docscanpro)

- QRecorder (com.record.callvoicerecorder)

U tohoto typu útoku je velmi těžké odhadnout, která aplikace může obsahovat dropper nebo malware, případně jinou hrozbu. Proto byste měli být vždy obezřetní a při jakémkoliv nestandardním chování zpozornit.

„Hacker, který stojí za mobilní hrozbou Clast82, dokázal obelstít ochranu Google Play kreativním a zároveň znepokojivým způsobem. Jednoduše manipuloval snadno dostupnými zdroji třetích stran, jako jsou účty na GitHub nebo FireBase. Oběti si myslely, že stahují neškodnou utilitu z oficiálního obchodu pro Android, ale ve skutečnosti si stáhly také nebezpečný trojan, který cílil na finanční účty. Hrozba se dokázala vyhnout odhalení, což znovu ukazuje, proč je potřeba používat nějaké pokročilé preventivní mobilní bezpečnostní řešení. Nestačí jen aplikaci oskenovat při stahování, protože kyberzločinci mohou, a budou, měnit její chování pomocí snadno dostupných nástrojů třetích stran,“ říká Petr Kadrmas, Security Engineer Eastern Europe v kyberbezpečnostní společnosti Check Point.

Zdroj: Tisková zpráva

Domů » Články »

Fitbit Ace 3 je nový chytrý náramek pro děti

Stiknutím klávesy J se přesunete na starší článek, klávesa K vás přesune na novější.

💡 Získejte Dotekománie Premium a využijte web naplno.

Komentáře